Edukacja i nauka

Te piktogramy znajdziesz na etykietach substancji...

- 23 lipca 2022

Piktogram jest to przedstawienie pojęcia, które opisywane jest wyrazem lub równoważnikiem zdania, za pomocą obrazka, które oderwane jest od zdania. To właśnie znaki drogowe, znaki ostrzegawcze czy hieroglify są piktogramami. Ideogram...

Porady

Jak znaleźć tłumacza na spotkanie biznesowe?

- 16 grudnia 2022

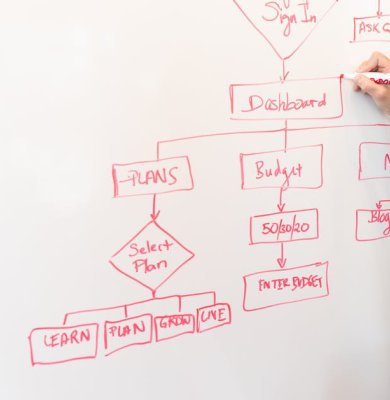

Konferencja biznesowa to bardzo ważne i poważne wydarzenie. Musi być dobrze zaplanowana. Wydarzenia te często mają rangę spotkań międzynarodowych. Pozwalają na wymianę doświadczeń, dyskusję na ważne tematy, prezentację wyników badań...

Polecamy

Czy Excel może być używany jako baza danych?

28 lipca 2021

Wskazówki jak stworzyć formularz podania o...

29 lipca 2021

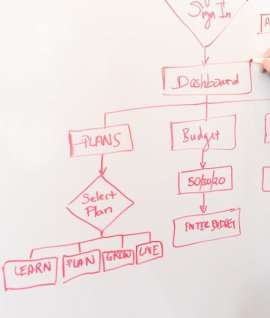

Jak zrobić plan finansowy hotelu? Ostateczny...

30 lipca 2021

Warto zobaczyć

Aktualności

Ile powinien ważyć plecak szkolny? Jaki plecak...

Dzieci często mają bardzo ciężkie plecaki. Okazuje się, że dzieci nie powinny nosić więcej niż 10 kg. Zdrowie dziecka jest zagrożone, jeśli ma ono ciężki plecak. Jak ciężki powinien ważyć plecak szkolny dla dziecka? Wielu...

Gdzie mogę znaleźć rozkłady wszystkich stacji?

Gdzie najlepiej szukać programów telewizyjnych? Porównaliśmy najpopularniejsze metody sprawdzania ramówki telewizyjnej na dziś i na nawet dwa tygodnie do przodu. Dowiedz się, która metoda daje Ci najwięcej kanałów! Więcej informacji...

Jak pracować w domu z wolnym internetem - I jak...

Internet stał się niemal warunkiem koniecznym do posiadania pracy w dzisiejszych czasach. Jeśli szukasz pracy w domu, prędkość Internetu jest prawdziwym przedmiotem rozważań. Jeśli nie możesz niezawodnie łączyć się z połączeniami...

Lista zabawnych lektur na jesień

Jesień tuż za rogiem, zebraliśmy listę nastrojowych książek, które pomogą Twoim uczniom celebrować zmieniające się pory roku, doskonalić umiejętności czytania i pisania oraz odnaleźć radość w czytaniu. Ta jesienna lista lektur...